Microsoft Hoy se publicaron correcciones para llenar al menos 55 vulnerabilidades en el Ventanas Sistemas operativos y otro software. El malware y el contenido pueden aprovechar cuatro de estas vulnerabilidades para tomar el control remoto total de los sistemas vulnerables sin la ayuda de los usuarios. En cubierta este mes, hay correcciones para sofocar un defecto viable de gusano, un error de radio que se arrastra y otra causa de la muerte de Microsoft. navegador de Internet (IE) navegador web.

Si bien mayo trae aproximadamente la mitad del volumen normal de actualizaciones de Microsoft, hay algunas debilidades notables que merecen atención inmediata, particularmente por parte de las empresas. Según todas las cuentas, la prioridad más urgente de este mes es CVE-2021-31166, Una falla en Windows 10 y Windows Server que permite a un atacante no autenticado ejecutar de forma remota código malicioso a nivel del sistema operativo. Con esta vulnerabilidad, un atacante puede comprometer un host simplemente enviando un paquete de datos especialmente preparado.

Dijo: «Esto hace que este error sea vulnerable a los virus, incluso si Microsoft lo llama en sus escritos». Dustin Childs, Con ZDI de Trend Micro un programa. «Antes de dejar esto a un lado, Windows 10 también se puede configurar como un servidor web, por lo que también se ve afectado. Definitivamente coloque esto en la parte superior de la lista de prueba e implementación».

Kevin Breen de Laboratorios inmersivos Dijo que el hecho de que esto esté a solo 0.2 puntos de un puntaje CVSS ideal de 10 debería ser suficiente para determinar qué tan importante es la corrección.

«Para los operadores de ransomware, este tipo de vulnerabilidad es un objetivo principal para la explotación», dijo Breen. «Los exploits helmínticos siempre deben tener una alta prioridad, especialmente si son para servicios que están diseñados para ser públicamente amigables. Dado que este exploit específico no requiere ningún tipo de autenticación, es más atractivo para los atacantes y cualquier organización que utilice el El paquete de protocolo HTTP.sys debería dar prioridad a esta corrección «.

Brian también llamó la atención sobre CVE-2021-26419 – una laguna en Internet Explorer 11 – Demostrar por qué IE debe representar «Internet Explorer». Para desencadenar esta vulnerabilidad, un usuario debe visitar un sitio que controla el atacante, aunque Microsoft también comprende que puede desencadenarse incorporando controles ActiveX en documentos de Office.

Breen dijo: «Necesito morir, y no soy el único que piensa eso». «Si usted es una organización que tiene que proporcionar IE11 para admitir aplicaciones heredadas, considere aplicar una política de usuario que restrinja los dominios a los que IE11 puede acceder solo para esas aplicaciones heredadas. El resto de la navegación web debe realizarse con un navegador compatible».

Otro error extraño solucionado este mes es CVE-2020-24587, Descrito como «una vulnerabilidad de seguridad en la divulgación de información en las redes inalámbricas de Windows». Childs de ZDI dijo que este tiene el potencial de ser muy dañino.

«Este parche corrige una falla de seguridad que podría permitir a un atacante detectar el contenido de paquetes inalámbricos encriptados en un sistema afectado», dijo. «No está claro qué tan lejos podría estar un ataque de este tipo, pero debe asumir que se necesita cierta proximidad. También notará que este CVE es de 2020, lo que puede indicar que Microsoft ha estado trabajando en esta solución durante bastante tiempo. «»

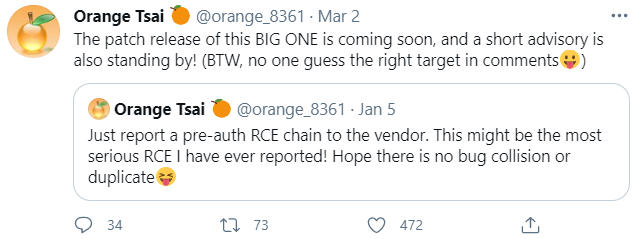

Microsoft también ha parcheado otras cuatro vulnerabilidades. Servidor de intercambio La plataforma de correo electrónico de la empresa, que recientemente fue Rodeado de ataques a otras cuatro fallas en Bursa, zero-day Como resultado, cientos de miles de servidores fueron pirateados en todo el mundo. Gracias a uno de los errores Tsai naranja Del equipo de investigación DEVCORE, responsable de Detectar la vulnerabilidad de Exchange Server ProxyLogon Ha sido corregido Su lanzamiento fuera de rango en marzo.

La investigadora Orange Tsai comentó que nadie ha adivinado que el lejano Zero Day reportado el 5 de enero de 2021 a Microsoft estaba en el Exchange Server.

« Aunque ninguna de estas fallas se considera de naturaleza crítica, es un recordatorio de que los investigadores y atacantes todavía están mirando de cerca a Exchange Server en busca de vulnerabilidades de seguridad adicionales, por lo que las organizaciones que aún no han actualizado sus sistemas deben hacerlo lo antes posible. » Satnam Narang, Ingeniero de Investigación de Personal en Puede ser defendido.

Como siempre, es bueno que los usuarios de Windows adquieran el hábito de actualizar al menos una vez al mes, pero para los usuarios habituales (léase: no empresarial), es seguro esperar unos días hasta que se publiquen los parches, por lo que Microsoft tiene tiempo para resolver cualquier torcedura en el escudo del nuevo.

Pero antes de la actualización, Por favor Asegúrese de hacer una copia de seguridad de su sistema y / o archivos importantes. No es raro que un paquete de actualización de Windows oculte o evite que el sistema se inicie correctamente, y se sabe que algunas actualizaciones borran o corrompen archivos.

Así que hágase un favor y haga una copia de seguridad antes de instalar cualquier parche. Windows 10 tiene algunos Herramientas integradas Para ayudarlo a hacer esto, ya sea por archivo / carpeta o haciendo una copia de arranque completa de su disco duro de una sola vez.

Y si desea asegurarse de que Windows esté configurado para pausar la actualización para que pueda hacer una copia de seguridad de sus archivos y / o sistema antes de que el sistema operativo decida reiniciar e instalar los parches según su propio programa, Ver esta guía.

Si encuentra algunas vulnerabilidades o problemas al instalar cualquiera de estos parches este mes, considere dejar un comentario sobre este tema a continuación; Hay más posibilidades de que otros lectores incluso hayan intentado lo mismo y puedan responder aquí con algunos consejos útiles.

«Pionero certificado de Internet. Propenso a ataques de apatía. Gurú de la Web. Comunicador. Lector sutilmente encantador».

More Stories

La actualización de Elden Ring mejora Spirit Ashes, pero el personal de traducción que falta aún no se ha agregado

Un artículo de investigación mostró que Apple utilizó Google Slides para entrenar dos modelos de inteligencia artificial.

El precio de PlayStation VR2 para PS5 es el más bajo hasta la fecha con un descuento de $200